myleo / dsc Anmeldemethoden (DE)

Klassifizierung der Anmeldemethoden Überblicksseite und der Unterseiten = intern

- Der Schutzbedarf vererbt sich (falls nicht explizit höher klassifiziert)

Es gibt drei Möglichkeiten, sich in myleo/dsc anzumelden und sich zu authentifizieren:

- Direkte Anmeldung

- Anmeldung mittels SAML

- Anmeldung mittels OpenID Connect

Es ist möglich, mehrere Anmeldemethoden (SAML und OpenID Connect) gleichzeitig anzulegen und zu nutzen.

Direkte Anmeldung in myleo / dsc

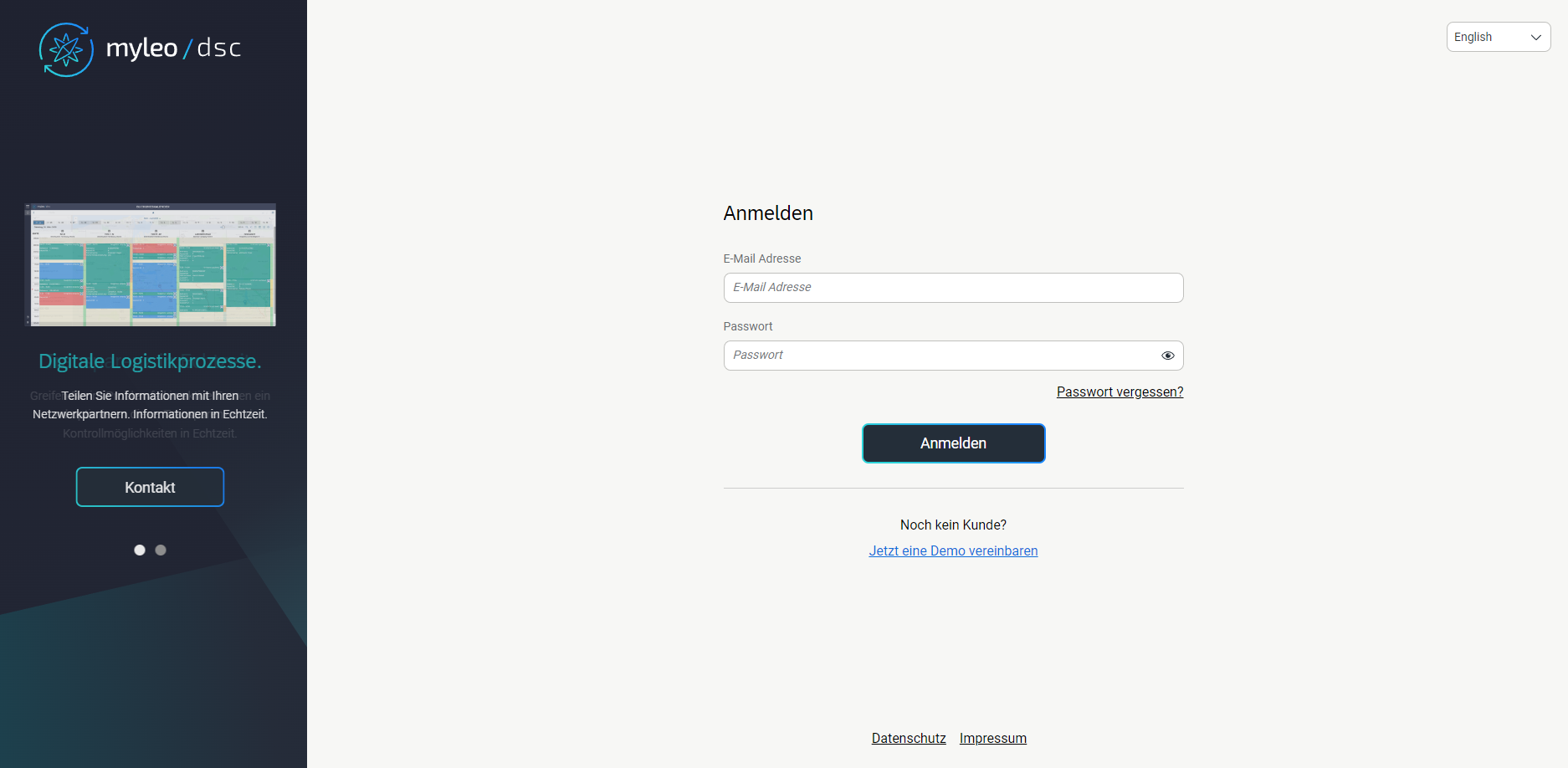

Sie haben die Möglichkeit, sich direkt in myleo / dsc anzumelden. Hierzu müssen Sie sich mit ihrer registrierten E-Mail-Adresse und Ihrem Passwort einloggen.

Um die Anmeldung abzuschließen, klicken Sie auf "Anmelden".

Normale Anmeldung

Hinzufügen einer Anmeldemethode in myleo / dsc

Es ist möglich, Anmeldemethoden innerhalb von myleo / dsc zu definieren, um einen individuellen Anmeldebereich zu integrieren.

Öffnen Sie hierzu die Mein Unternehmen App und klicken auf den Tab Anmeldemethoden. In der Worklist sehen Sie alle derzeit definierten Anmeldemethoden.

Einen individuellen Anmeldebereich definieren

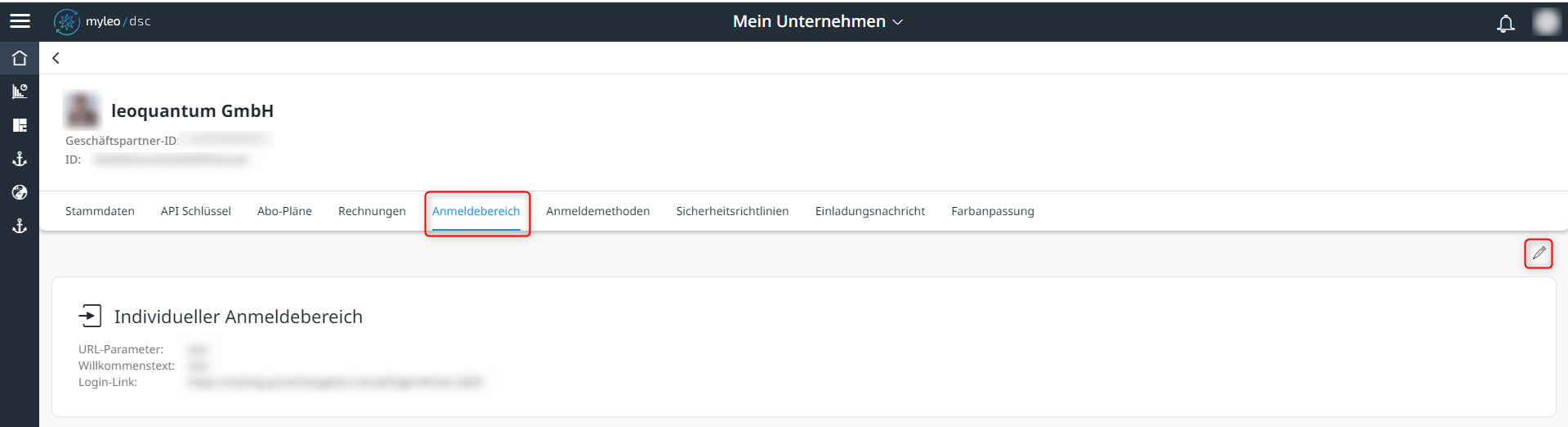

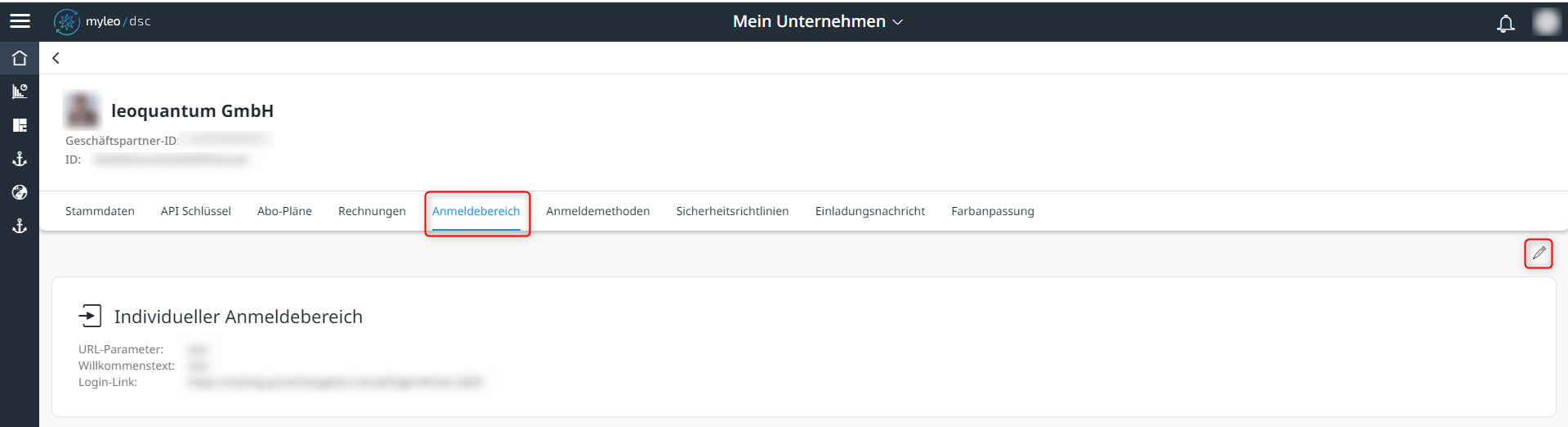

Es ist notwendig, einen individuellen Anmeldebereich durch einen Administrator festzulegen.

In der Mein Unternehmen App ist dieser Anmeldebereich mit den folgenden Informationen anschließend abrufbar:

- URL-Parameter (max. 8 Zeichen)

- Willkommenstext (Dieser Text wird auf dem Anmeldebildschirm angezeigt)

- Login-Link (wird automatisch erzeugt)

Bearbeitungs-Button mit Stiftsymbol

Der Login-Link muss an die einzelnen User weitergeleitet werden, damit diese sich in myleo / dsc anmelden können.

Einen individuellen Anmeldebereich entfernen

In der Mein Unternehmen App kann ein individueller Anmeldebereich nachträglich entfernt werden.

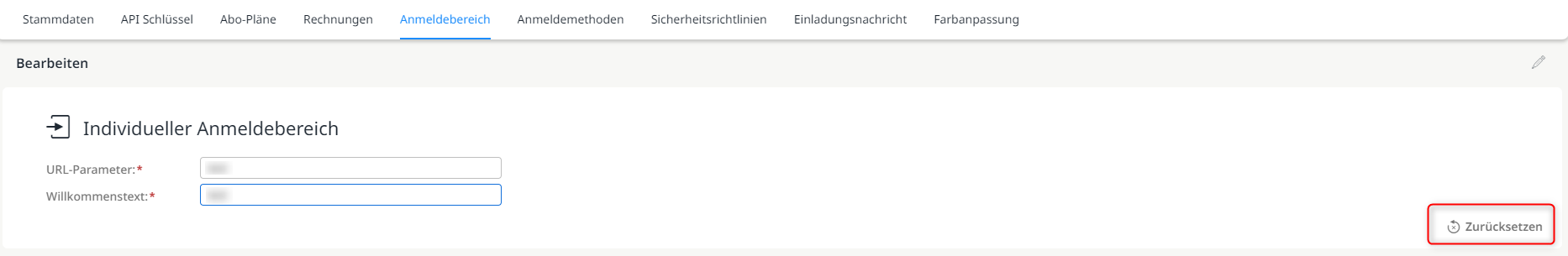

Klicken Sie hierzu im Tab Anmeldebereich auf den Bearbeitungs-Button mit Stift-Symbol

Bearbeitungs-Button mit Stiftsymbol

Im Bearbeitungsmodus können Sie den individuellen Anmeldebereich durch Anklicken des Zurücksetzen-Buttons entfernen

Einen individuellen Anmeldebereich mit Hilfe des Zurücksetzen-Buttons entfernen

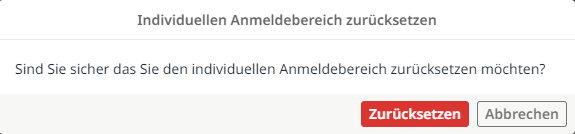

Bestätigen Sie anschließend die Sicherheitsabfrage durch Anklicken des Zurücksetzen-Buttons

Sicherheitsabfrage

E-Mail-Login aktiveren / deaktivieren

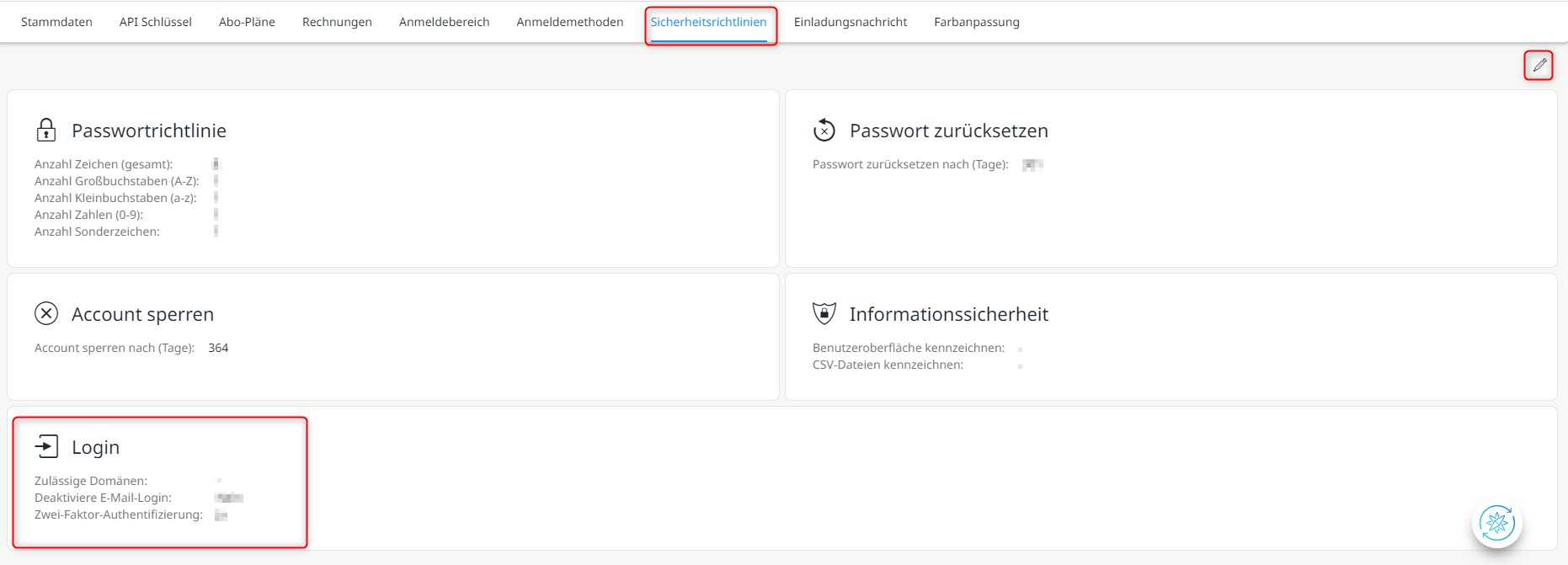

In der Mein Unternehmen App sind die Sicherheitsrichtlinien abrufbar. Klicken Sie hierfür auf den Tab Sicherheitsrichtlinien. In der Kachel Login können Sie den E-Mail-Login aktiveren bzw. deaktivieren. Klicken Sie hierfür auf den Bearbeiten Button.

Sicherheitsrichtlinien

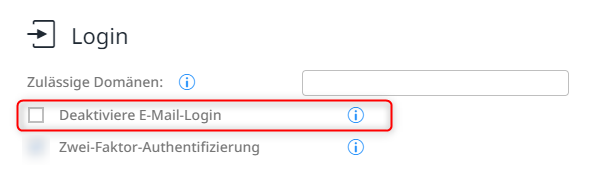

Wenn Sie das Kontrollkästchen "Deaktiviere E-Mail-Login" aktivieren, ist nur eine Anmeldung mittels SAML oder OpenID Connect möglich.

E-Mail-Login aktivieren / deaktivieren

Die direkte Anmeldung in myleo / dsc ist in diesem Fall nicht verfügbar.

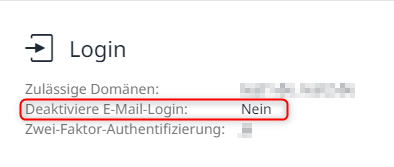

Nach dem Speichern ist der Status innerhalb der Login Kachel abrufbar.

Der direkte E-Mail-Login ist in diesem Beispiel möglich

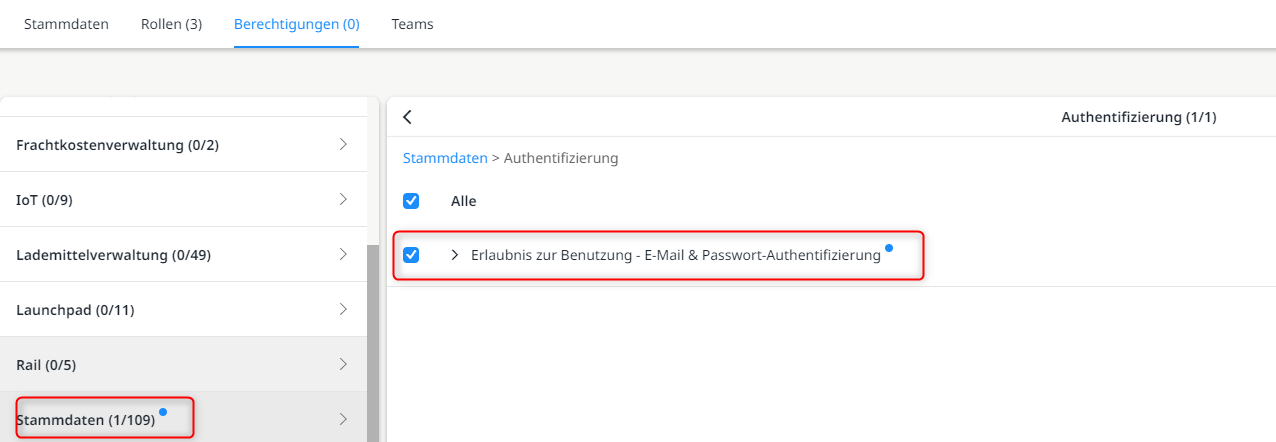

Es ist möglich, einzelnen Usern die Berechtigung zu erteilen, sich trotzdem direkt mit ihrer E-Mail-Adresse in myleo / dsc anzumelden.

Diese Option wird speziell von Administratoren benötigt, um die Login-Einstellungen zu übersteuern.

Innerhalb der Mitarbeiter App kann diese Berechtigung (Erlaubnis zur Benutzung - E-Mail & Passwort-Authentifizierung) individuell für die einzelnen Mitarbeiter vergeben werden.

Notwendige Berechtigung zur Benutzung der E-Mail- und Passwort-Authentifizierung

Anmeldung mittels SAML

Was ist SAML?

Die Security Assertion Markup Language (SAML) ist eine standardisierte Methode, externen Anwendungen und Diensten mitzuteilen, einen Benutzer eindeutig zu identifizieren. Dabei wird der Benutzer authentifiziert und nicht autorisiert.

Im Gegensatz zur Authentifizierung, bei der die Identität des Benutzers überprüft wird, geht es bei einer Autorisierung um die Berechtigungen des Benutzers, innerhalb des Programms etwas zu tun.

SAML benutzt dabei die Single-Sign-On-Technologie (SSO), mit der man einen Benutzer für mehrere Anwendungen und Dienste gleichzeitig authentifizieren kann. Diese Authentifizierung wird anschließend an mehrere Anwendungen übermittelt.

Der Benutzer meldet sich nur auf einem einzigen Anmeldebildschirm an und kann dann mehrere Programme nutzen. Hierdurch ist es nicht mehr notwendig, für jeden jeden Dienst, den man verwenden möchte, seine Identität nachzuweisen.

Die neueste Version von SAML ist SAML 2.0.

SAML als Anmeldemethode hinzufügen

Um SAML als weitere Anmeldemethode hinzuzufügen, klicken Sie auf das "+"-Symbol.

Im Eingabefenster müssen Sie folgende Informationen eingeben:

- Name

- Aussteller

- Zertifikat

- Autorisierungs-URL

Optional können Sie folgende Attributinhalte (Assertions) hinzufügen:

- Benutzer-ID (sub)

- Vorname (given_name)

- Nachname (family_name)

- E-Mail-Adresse (email)

Die Benennung der Assertions (sub), (given_name), (family_name) und (email) ist änderbar. Diese müssen vor der Anmeldung gefüllt sein.

Nach der Eingabe der Daten klicken Sie auf Speichern. Die angelegte Anmeldemethode erscheint in der Übersicht der vorhandenen Anmeldemethoden.

SAML als Anmeldemethode bearbeiten

Um eine bereits vorhandene SAML-Anmeldemethode zu bearbeiten, wählen sie diese durch Aktivieren des Kontrollkästchens aus und drücken den Bearbeiten-Button.

Anschließend öffnet sich das Detailfenster mit einen einzelnen Inhalten der Anmeldemethode. Sie können alle Felder nachträglich verändern, mit Ausnahme des Typs.

Nach der Eingabe der Änderungen klicken Sie auf den Speichern-Button. Die Anmeldemethode wird aktualisiert und in der Übersicht angezeigt.

SAML als Anmeldemethode entfernen

Um eine bereits vorhandene SAML-Anmeldemethode zu entfernen, wählen sie diese durch Aktivieren des Kontrollkästchens aus und drücken den Papierkorb-Button.

Bestätigen Sie das Entfernen der Anmeldemethode durch Betätigen des Löschen-Buttons. Falls Sie sich nicht sicher sind, können Sie den Löschvorgang durch Betätigen des Abbrechen-Buttons beenden.

Der Anmeldebildschirm (SAML)

Nachdem Sie den Login-Button betätigt haben, werden Sie auf die Seite eines Identizitätsproviders weitergeleitet. Dort loggen Sie sich mit Ihren Anmeldedaten ein. Es ist notwendig, dass Sie der Freigabe Ihres Namens und Ihrer E-Mail-Adresse zustimmen.

Wenn der User bisher nicht in myleo / dsc existiert, wird er über SAML als neuer User angelegt.

Anschließend ist der Mitarbeiter ist in der **Mitarbeiter **App auffindbar und kann editiert werden.

Es erfolgt die Anmeldung in myleo / dsc. Der User ist durch den externen Identitätsprovider authentifiziert.

Die Metadaten-XML zu Ihrem Unternehmen für Ihren Identitätsprovider können Sie mittels GET https://portal.leogistics.cloud/leoapi/auth/saml/metadata/{companyId} aufrufen.

Technische Informationen (Administrator)

| Bereich | Details |

|---|---|

| Signierte Bereiche | entweder Assertion oder komplette Response (mindestens ein Eintrag notwendig) |

| Signature Algorithm | SHA512 |

| Digest Algorithm | SHA512 |

| Callback-URL | POST https://portal.leogistics.cloud/leoapi/auth/saml/callback/{companyId} |

Diese URL bezieht sich auf die Prod-Umgebung. Für weitere Umgebungen lässt sich dieses Muster ebenfalls anwenden, um ggf. vorher in der preprod-Umgebung zu testen.

Anmeldung mittels OpenID Connect

Was ist OpenID Connect?

OpenID Connect ermöglicht es Clients, die Identität des Endbenutzers auf der Grundlage der von einem Autorisierungsserver durchgeführten Authentifizierung zu überprüfen und grundlegende Profilinformationen über den Endbenutzer zu erhalten.

Informationen über authentifizierte Sitzungen und Endbenutzer können angefordert und empfangen werden. OpenID Connect ist erweiterbar, so dass die User optionale Funktionen, wie die Verschlüsselung von Identitätsdaten, die Ermittlung von OpenID-Providern und die Abmeldung nutzen können.

OpenID Connect als Anmeldemethode hinzufügen

Um OpenID Connect als weitere Anmeldemethode hinzuzufügen, klicken Sie auf das "+"-Symbol.

Im Eingabefenster müssen Sie folgende Informationen (Claims) eingeben:

- Name

- Versender-URL

- Autorisierungs-URL

- Token-URL

- Nutzer Info URL

- Client ID

- Client Secret

Vom Provider müssen folgende Informationen angefragt werden:

- Versender URL

- Client ID

- Client Secret

Nach der Eingabe der Daten klicken Sie auf Speichern. Die angelegte Anmeldemethode erscheint in der Übersicht der vorhandenen Anmeldemethoden.

OpenID Connect als Anmeldemethode bearbeiten

Um eine bereits vorhandene OpenID Connect-Anmeldemethode zu bearbeiten, wählen sie diese durch Aktivieren des Kontrollkästchens aus und drücken den Bearbeiten-Button.

Anschließend öffnet sich das Detailfenster mit einen einzelnen Inhalten der Anmeldemethode. Sie können alle Felder nachträglich verändern, mit Ausnahme des Typs.

Nach der Eingabe der Änderungen klicken Sie auf den Speichern-Button. Die Anmeldemethode wird aktualisiert und in der Übersicht angezeigt.

OpenID Connect als Anmeldemethode entfernen

Um eine bereits vorhandene OpenID Connect-Anmeldemethode zu entfernen, wählen sie diese durch Aktivieren des Kontrollkästchens aus und drücken den Papierkorb-Button.

Bestätigen Sie das Entfernen der Anmeldemethode durch Betätigen des Löschen-Buttons. Falls Sie nicht sicher sind, können Sie den Löschvorgang durch Betätigen des Abbrechen-Buttons beenden.

Der Anmeldebildschirm (OpenID Connect)

Nach erfolgreicher Anmeldung erfolgt die Authentifizierung gegenüber einer dritten Partei. Anschließend wird der User zum Launchpad / Login UI weitergeleitet.

Wenn der User bisher nicht in myleo / dsc existiert, wird er über OpenID Connect als neuer User angelegt.

Anschießend ist der Mitarbeiter ist in der **Mitarbeiter **App auffindbar und kann editiert werden.

Technische Informationen (Administrator)

| Unterstützt wird nur | Code Flow (kein Implicit und kein Hybrid) |

| Response_type | code |

| Callback-URL | POST https://portal.leogistics.cloud/leoapi/auth/oidc/callback?companyId={companyId} |

Mittels des Codes wird die Token URL abgefragt, bei dem die entsprechenden Claims (email, given_name, family_name, sub) gefüllt sein müssen

Diese URL bezieht sich auf die Prod-Umgebung. Für weitere Umgebungen lässt sich dieses Muster ebenfalls anwenden, um ggf. vorher in der preprod-Umgebung zu testen.

Updated 9 months ago